Joe Sandbox view

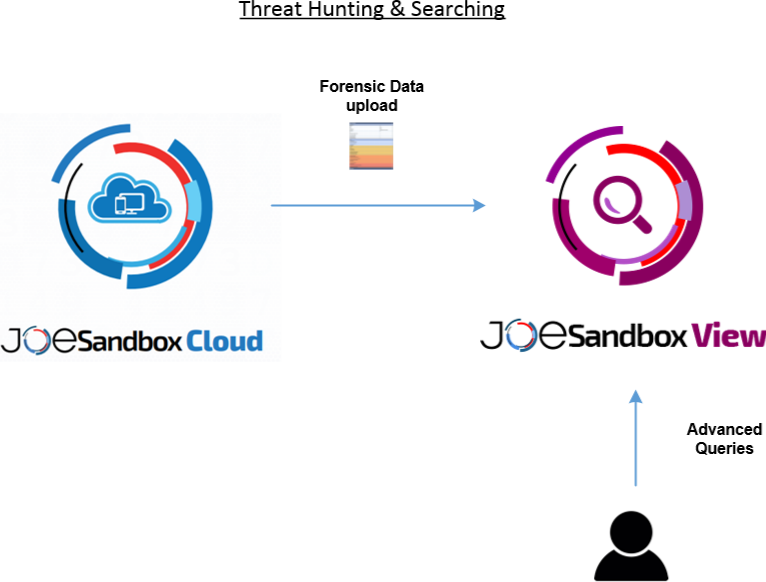

유사하거나 연관된 위협에 대한 사냥은 SOC, CERT, CIRTS 및 IR 팀의 주요 임무입니다.

위협 검색 엔진을 테스트하는 경우 다음과 같은 대부분의 IOC 집합을 검색 할 수 있습니다.

Joe Sandbox view 설명

Joe Sandbox View를 사용하여 Joe Sandbox가 캡처한 많은 양의 비헤이비어를 검색할 수 있습니다.

인터페이스가 간단하고 직관적이어서 검색이 쉽습니다.

1,500 가지가 넘는 다양한 값 / 필드에 대해 매우 고급 검색이 가능합니다.

API를 통해 Joe Sandbox는 View의 위협 정보 데이터를 직접 활용합니다.

보고서 당 추가되는 평균 데이터 양은 20MB입니다. 데이터 채우기 Elasticsearch에는 다음이 포함됩니다.

-

· DNS

· ICMP

· IRC

· TCP 및 UDP 연결 데이터

· HTTPS 검사

· HTTPS 인증서

· 코드 조작

· IAT, EAT, SSDT, IDT, DKOM, 인라인 후크 등

· 실적 통계

· CPU, 메모리

· 하이브리드 코드 분석 데이터

· 실행 된 함수

· 실행되지 않은 함수

· 함수 당 모든 API, 명령어, 문자열

· 바이러스 백신 탐지

· V irustotal 및 Metadefender

· 삭제 된 파일, 도메인, 초기 샘플

· 야라 탐지

· 삭제 된 파일, PCAP, 초기 샘플 및 메모리 덤프

· 탐지 상태 -

· 점수, 신뢰, 레이블

· 전체 정적 파일 정보

· PE, APK, MACHO, IPA, DOCX, OLE 등

· 완전한 행동 서명 정보

· 확산, 회피, 피싱, 악용, 트로이 활동, 스파이웨어 활동

은행 업무, 스팸 등

· 전체 시스템 동작

· 작성, 수정, 작성, 읽기, 삭제 된 파일

· 레지스트리 키 생성, 수정, 읽기

· 생성되고 중지 된 프로세스

· 할당, 기록 및 읽기 메모리

· 생성 된 뮤텍스

· 연결된 바운드 소켓

· 로드 된 모듈

· 생성, 수정, 종료, 지연된 스레드

· 기타

· 전체 네트워크 분석

· HTTP 가져 오기, 원본 및 인코딩 된 바이트가있는 게시물

· FTP

· SMTP

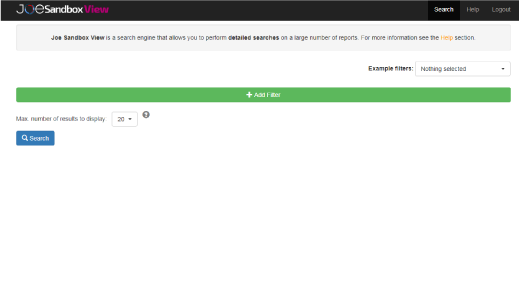

Joe Sandbox view 인터페이스

-

01

01Joe Sandbox View는 사용이 매우 간편합니다.

로그인 한 경우 사전 정의 된 검색 중 하나를 선택하거나

자신 만의 검색어를 구성 할 수 있습니다. -

02

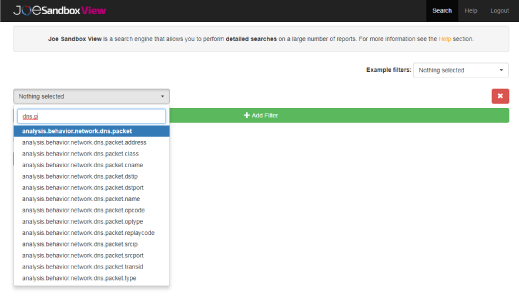

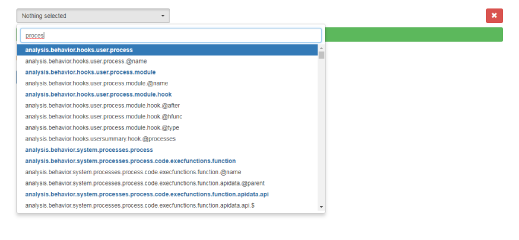

02자체 쿼리를 구성하려면 필터 추가를 클릭하십시오.

1,500 개의 식별자 또는 필드 중 하나를 선택할 수 있습니다.

(정보 검색과 비교하십시오) -

03

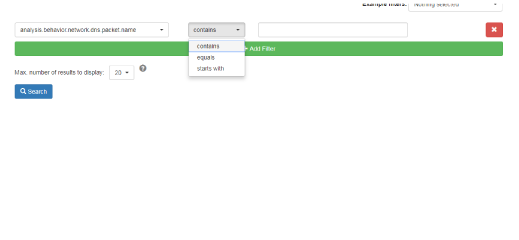

03각 필드에 대해 다양한 비교 연산자 중에서 선택할 수 있습니다.

연산자는 검색 필드 유형에 따라 달라지며 예를 들어 숫자에

대해서는 =,>, <와 같은 연산자를 사용할 수 있습니다. -

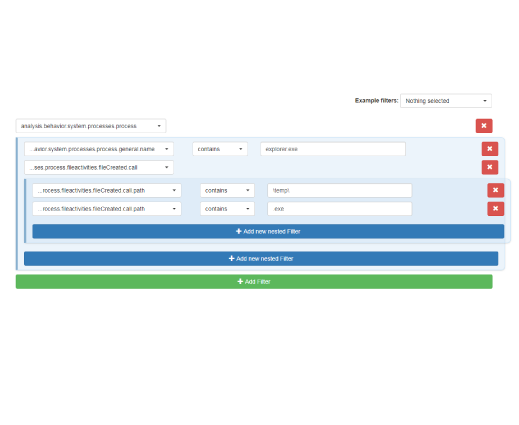

04

04상황 별 데이터를 검색할 수 있습니다.

ex) 임시 디렉토리에 EXE 파일을 만든 "explorer.exe"라는 프로세스가

있는 모든 샘플을 검색한다고 가정합니다. “프로세스” 노드를 선택해

중첩된 쿼리를 통해 이 작업을 수행 할 수 있습니다. (노드는 파란색으로 표시) -

05

05그런 다음 새 필터 수준이 열립니다. 동일한 프로세스 컨텍스트에서

선택할 수있는 노드와 필드를 표시합니다.

물론 다음과 같이 여러 개의 중첩이 가능합니다. -

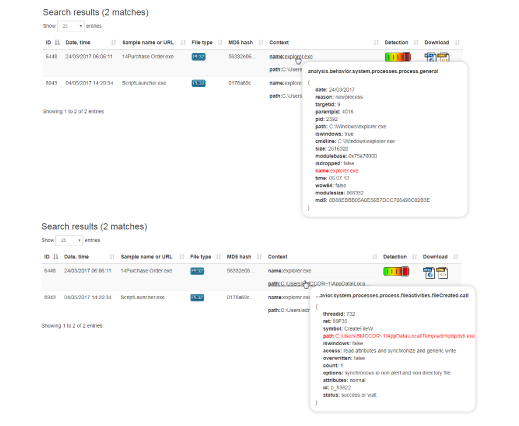

06

06Joe Sandbox View가 각 검색에 대한 컨텍스트 정보를 제공하므로

생성 된 파일의 MD5 해시가 무엇인지 확인할 수 있습니다.

오른쪽 아이콘을 클릭하면 전체 분석 보고서를 확인/다운이 가능합니다.

Joe Sandbox view 검색 예제

-

·

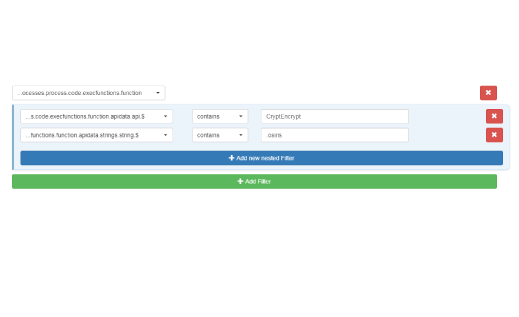

·간편한 검색 인터페이스를 통해 복잡한 쿼리를 쉽게 수행할 수 있습니다.

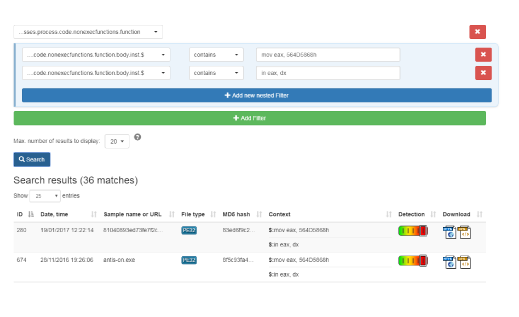

디스 어셈블리 함수 컨텍스트의 Generic Locky 쿼리 기반 API 호출 및 문자열 -

·

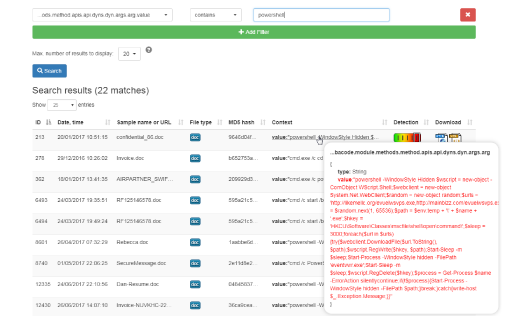

·모든 Office 문서 나열, VBA에서 PowerShell 호출 예제 VBA

계측을 통해 추출 된 동적 VBA 데이터를 기반으로하는 매크로 코드 -

·

·스 어셈블리 지침을 기반으로 VMware 감지를 시도하는 모든 샘플 나열

-

·

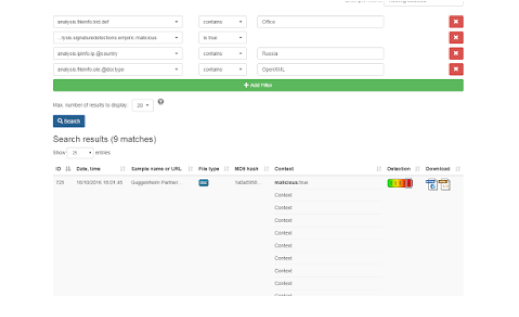

·OLE 추출 및 네트워크 분석을 기반으로 러시아에 연결된 모든 악성

OpenXML Office 문서 나열 보기가 보여준대로 수색 & 조합의 수는 무제한이다.

Joe Sandbox view 컨텍스트

-

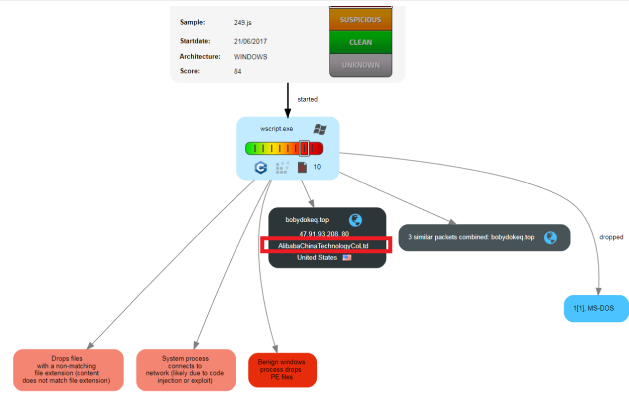

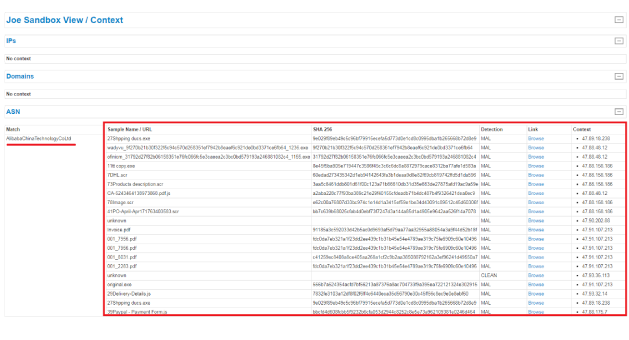

이로써 사건 대응 요원은 관련되거나 유사한 표본에 대한

이로써 사건 대응 요원은 관련되거나 유사한 표본에 대한

간략한 개요를 얻습니다. 최근에 악의적 인 Javascript

파일에 대한 최근 분석을 살펴 보겠습니다. 행동

그래프에서 AlibabaChinaTechnologyCoLtd에 의해

등록된 IP 47.91.93.208에 연결된 샘플을 볼 수 있습니다. -

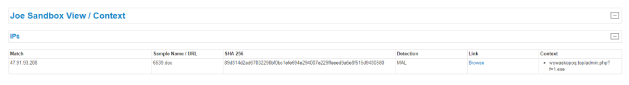

View 통합으로 AlibabaChinaTechnologyCoLtd의

View 통합으로 AlibabaChinaTechnologyCoLtd의

IP에 연결된 다른 모든 / 관련 샘플을 쉽게 볼 수 있습니다 . -

각 검색에 대해 상관 관계가있는 데이터가 표시됩니다.

각 검색에 대해 상관 관계가있는 데이터가 표시됩니다.

ASN의 경우 이것은 IP이며 도메인의 경우 IP이고

IP의 경우 HTTP URL입니다.